U hebt wellicht de term “MITRE ATT@CK” gehoord of gezien in de context van cyberbeveiliging, en u vraagt zich misschien af waar het precies naar verwijst. Het korte antwoord is dat het een krachtig nieuw kader is voor het categoriseren van cyberaanvaltactieken en -technieken om de risicobeoordeling en -beperking te verbeteren en de communicatie over bedreigingen te standaardiseren. De vzw https://attack.mitre.org/ is de drager van het bijzondere initiatief. Hier dienen we waardering voor te hebben.

Nu het aantal en de complexiteit van de aanvallen op de digitale infrastructuur van organisaties en bedrijven toenemen, maken Incidents response-teams en SecOps steeds vaker gebruik van Threat Intelligence en modelling om de activiteiten hackers te documenteren en hun onderzoeksmethode, resultaten en eventueel ontdekte entiteiten of IoC’s vast te leggen. Diverse entiteiten, variërend van publieke en private organisaties tot platforms voor sociale media en de open-sourcegemeenschap, publiceren dreigingsrapporten in de vorm van ongestructureerde tekstgegevens, blogs en white papers, waarin de TTP’s worden beschreven die door elite hackers zoals de ondertussen beroemde Wagner groepering hackers die in dienstverband van Putin staan, bij een operatie worden gebruikt, en de best-practices die ondernemingen kunnen toepassen om zich tegen deze aanvallen te beschermen.

Met het groeiende corpus van ongestructureerde dreigingsinformatie is het echter niet eenvoudig om de aanvalspatronen te achterhalen die een onderneming of de bijbehorende bedrijfstak op haar infrastructuur heeft waargenomen. Als uw bedrijf bijvoorbeeld een EDR oplossing gebruikt als ReaQta van IBM zit de visualisatie hier al ingebakken. Dit is zeker een zeer goede start voor NIS2 essentiele bedrijven die verplicht gaan worden zulk onderzoek te melden en door te sturen naar het Europese incident meldcenter.

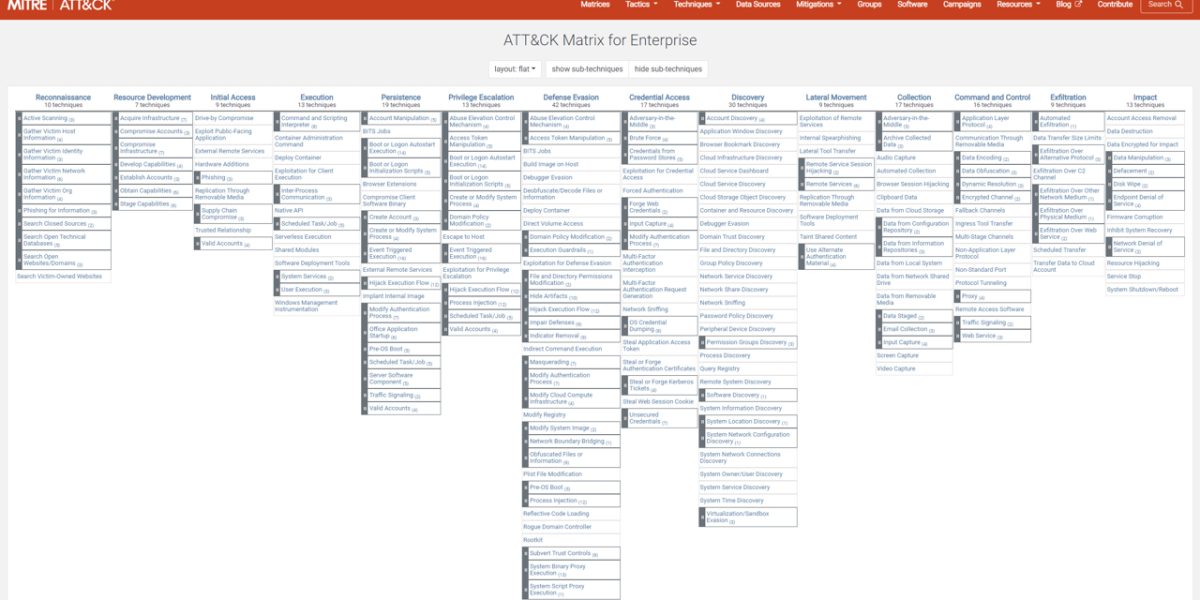

Een MITTRE ATT@CK beschrijft 14 taktieken:

- Reconnaissance – herken de aanval

- Resource Development

- Initial Access

- Execution

- Persistence

- Privilege Escalation

- Defense Evasion

- Credential Access

- Discovery

- Lateral Movement

- Command & Control

- Collection

- Exfiltration

- Impact

Microsoft heeft meegewerkt aan het Mittre Map notebook. Uitleg en code vind je hier.

https://github.com/Azure/Azure-Sentinel-Notebooks/tree/master/mitremap-notebook

Voordat ATT@CK ontwikkeld was, werden cyberbeveiligingsstrategieën en -technologieën georganiseerd rond het doel van het identificeren van Indicators of Compromise (IOC). Dat wil zeggen, het doel was het categoriseren van signalen en gebeurtenissen die aangaven dat een systeem of gegevensopslag was gecompromitteerd.

Een groot nadeel van die aanpak is dat hij vooral reactief is – zodra je een IOC ziet, is de aanval al in volle gang, zo niet al voltooid. Bovendien is het bijhouden van een betrouwbare catalogus van IOC’s onpraktisch, gezien de verscheidenheid aan systemen en technologieën die kwetsbaar zijn voor besmetting door gelijkaardige aanvallen en het enorme aantal potentiële indicatoren dat een systeem is gecompromitteerd. Natuurlijk is het nog steeds belangrijk IOC’s te kunnen detecteren, maar dat is niet langer het hoofddoel van een modern cyberbeveiligingssysteem.

Het ATT@CK-kader daarentegen biedt een veel beter hanteerbare lijst van acties van tegenstanders. En door zich te richten op het detecteren van technieken en tactieken is het waarschijnlijker dat beveiligingssystemen een aanval in uitvoering kunnen identificeren voordat er schade is aangericht. Zo ontstaat ook een kader om de kwetsbaarheid van een organisatie voor specifieke technieken te beoordelen en aan te pakken voordat er aanvallen plaatsvinden, teneinde de risico’s te beperken. BRON:Barracuda

Het is als toekomstig lid van een INCIDENT RESPONSE team bij een NIS2 te certificeren bedrijf belangrijk je al te verdiepen.

Hier vindt u aanvullende informatie als ontwikkelaars met voorbeeldcode

https://github.com/mitre-attack?language=jupyter+notebook

De microsoft bron met Mitre voorbeelden

Een mooie uitleg over Mittre ATTA@CK bij barracuda

https://blog.barracuda.com/2022/01/28/mitre-attack-what-it-is-and-how-it-improves-security/